サイバーセキュリティ

第2回

IEC 62443:OTセキュリティの対策基準

2023-12-15

各国の産業製品向けサイバーセキュリティの法規とIEC62443を特集した第1回に続き、第2回では再びビューローベリタス台湾のCybersecurity Chief Expert、SZ Linを迎え、OTセキュリティの対策基準としてのIEC62443の観点から、ISMS向けサイバーセキュリティの規格であるISO27000との比較のほか、IEC62443の汎用性や3つのステークホルダーについて解説します。

Chief Cybersecurity Expert

Bureau Veritas 台湾

SZ Linは IACS/ OTセキュリティ、IIoTセキュリティ、セキュアソフトウェア開発ライフサイクル(SSDLC)組み込み、Linux環境の分野で幅広い経験を有し、現在ISA99委員会、ISASecure技術委員会、ISAGCAで活動。半導体サイバーセキュリティ委員会のメンバーでもあり、台湾の産業向けサイバーセキュリティの規格策定では中心的役割を果たす。

前CIP(Civil Infrastructure Platform)プロジェクト技術運営員会メンバー、前Linux財団OpenChainプロジェクト理事会メンバー。

Debian開発者としてオープンソースのさまざまなプロジェクトに従事し、オープンソースコミュニティではセキュリティツールパッケージングのチームでオープンソースソフトの開発と保守を担当。

台湾国立交通大学ネットワーク工学部修士。

CISSP-ISSAP、CSSLP, CISA, CISM、 GICSP(Gold)

ISA/IEC 62443認定エキスパート

OTセキュリティ VS ITセキュリティ:ISO27000はOTセキュリティの対策基準として有効か

― 前回のインタビューで、IEC62443への取り組みが、サイバーレジリエンス法など今後施行予定の各国サイバーセキュリティの法規に対応する準備として適切という結論になりました。今回は、OTセキュリティの対策基準としての観点からIEC62443について聞いていきたいのですが、まずはISMS(情報セキュリティマネジメントシステム)向け国際規格ISO27000との比較から始めたいと思います。ISO27000は日本のメーカーも多数取得していますが、ISO27000の認証を取得していればIEC62443への対応は不要でしょうか。

SZ Lin:確かにそう考えている企業が多いものの、ISO27000さえあればIEC62443は要らないというのは迷信にすぎません。ISO27000シリーズはISMSを対象とし、多業種のIT環境に適用可能な規格で、情報セキュリティのリスク管理と情報資産の保護のためのフレームワークを提供します。情報セキュリティに対して包括的なアプローチを提供してもISO27000はIT環境に特化したものであり、OTシステム特有の課題や要件に完全に対応しているとはいえません。

一方、産業制御システムとOTのセキュリティ向けに特化して設計されたIEC62443は、重要インフラや製造業によく利用されている産業自動制御システムのセキュリティを確保するための詳細な手引きとなっており、OT環境に必須の、セキュリティの観点からのシステム設計、実装、運用、保守といった側面に対応しています。

― ではISO27000は、OTのセキュリティには役に立たないということでしょうか。

SZ Lin:ISO27000シリーズ、中でもISO27001はIT環境での情報セキュリティの管理向けに設計されており、原理と制御は一部OTセキュリティでも参考になりえます。しかしながら、OT環境には、典型的なITシナリオとは著しく異なる、OT特有の要件と運用上のコンテクストがあることを認識することが大切です。例えばクリアデスクやクリアスクリーンといったポリシーは、ITセキュリティ上では情報を保護するための常識ではあっても、OTの設定では実践的とはいえないかもしれません。産業制御システムのようなOTでは、スクリーンロックを行うと、リアルタイム性とシステムの継続的なモニタリングの必要性により、危険な稼働状況を引き起こす可能性があります。

IEC62443の汎用性

― OTセキュリティを確保するにはISO27000への対応だけでは不十分であり、IEC62443への対応が必要なことはわかりました。ではどんな産業でIEC62443は適用されているのでしょうか。前回のインタビューで、アメリカ、ニューヨーク州では上下水道、電気・ガス、医療、その他公共サービスなど重要インフラの分野で工場・施設の所有者と製品のサプライヤーに対し、IEC62443遵守を義務付ける「重要インフラの標準と手順」法案(法案番号:S5646。通称CRISP法案)」が審議中で、フロリダ州が後に続いているとのことでしたね。

SZ Lin:はい。IEC62443はもともと石油化学プラントや発電所などプロセス制御システムを伴うような産業向けに特化して開発され、以降、さまざまな分野、とりわけ社会インフラに関連するような分野で一気に普及しました。現在は電気・ガス、上下水道、エレベーター・エスカレーター、医療機器、鉄道、スマートビルディング・スマートシティ、そしてスマートマニュファクチャリングなど数多くの業種において基本的な規格となっています。

2022年には半導体製造装置(ファブ装置)およびAMHS(半導体搬送システム)向けのサイバーセキュリティの規格SEMI E187がリリースされました。また船舶向けにはURE26、舶用機器・システム向けにはURE27というサイバーセキュリティの対策を規定した統一規則が発行され、2024年7月に施行予定です。SEMI E187もURE26/27もIEC62443をベースに策定されており、このことからもIEC62443が産業分野全般でサイバーセキュリティ強化において広範囲な影響を与え、適用されているのがわかります。

― IEC62443がそのように汎用性が高いのはなぜでしょうか。

SZ Lin:IEC62443の汎用性の高さには以下のような理由があります。

1.包括的なカバレッジ

もともと石油化学プラントや発電所などプロセス制御システムを伴う産業向けに開発されたIEC6244は、リスクアセスメント、システム設計、実装、運用、保守など多方面に渡ってサイバーセキュリティに対応した包括的なフレームワークを提供しているため、広範囲な業種の環境での適用可能です。

2.柔軟性と拡張性

IEC62443は柔軟性と拡張性を重視して開発されており、組織のサイズや種類を問わず適用できるようになっています。大規模で複雑なシステムはもちろんのこと小規模な運用にも適用できるため、幅広い業種で関心を引き付けています。

3.業種特有の要件に対しての適応性

IEC62443の原則はさまざまな分野の業種特有の要件に適応可能で、この適応可能性ゆえ、電気・ガス、上下水道、医療施設、スマートマニュファクチャリングといった分野のそれぞれの業界規格へ統合しやすくなっています。

4.次々と現れる脅威に対応できるよう規格が進化

日々変化するサイバーセキュリティの脅威と急速にコネクテッド化とデジタル化が進む、産業を取り巻く環境の変化に対応できるよう規格が進化し続けています。

5.グローバルな認知度および導入

2つの標準化団体、ISA(国際自動制御学会)とIEC(国際標準電気会議)が共同で取り組んできた結果、IEC62443は現在、グローバルで認知されるに至っています。そして主要な分野で採用されており、SEMI E187やURE27など他の規格への影響を考えてみても、IEC62443には産業向けサイバーセキュリティにおける国際市場性があることが証明されています。

6.OT(オペレーショナルテクノロジー)に特化

IEC62443は、多くのIT向け規格とは違い、プロセス制御の現場のような安全と継続稼働が求められる業種に欠かせないOTセキュリティ特有の課題に特化して設計されています。

つまり、IEC62443の汎用性の高さは、包括的カバレッジと柔軟性・拡張性、さまざまな分野への適応性、グローバルな認知度、OTセキュリティ特有の課題への特化ゆえのものです。

IEC62443の3つのステークホルダー

― IEC62443がそれだけ幅広い分野で導入され始めているということは、該当する分野のグローバル企業に納品している日本の製品のサプライヤーは、納品先からIEC62443への対応を求められる、あるいは、納品先・納品予定先の調達案件の要件にIEC62443が追加される可能性が近いうちにあるということでしょうか。

SZ Lin:はい。その通りです。実際に日本の工作機械メーカーの中には、ヨーロッパの顧客からIEC62443への対応について問い合わせや依頼をすでに受けているところもあるようです。ひいてはIEC62443は製品のサプライヤー向けだけの規格にとどまりません。IEC62443には工場・施設の所有者、サービスプロバイダー、製品のサプライヤーの3つのステークホルダーがあります。

1.工場・施設の所有者

工場や施設を所有・運用し、工場や施設のOTシステムや設備の管理を行い、システム運用を制御とセキュリティや機能について決定を行います。

2.サービスプロバイダー

サービスプロバイダーには、複数の製品を単一のシステムに統合し、工場・施設の所有者に納品するシステムインテグレーターと、工場・施設の所有者のOTシステムが円滑に安全に稼働できるよう保守のサポートを行う保守プロバイダーの2つがあります。

3.製品のサプライヤー

ハードウェア製品やソフトウェア製品、あるいはその両方の製造・サポートを行います。製品はPLCやSISといった組み込みデバイス、IPCSやHMISなどのホストデバイスから、ファイヤーウォールやルータなどのネットワーク機器、データヒストリアンなどのソフトウェアアプリケーションまで多岐にわたります。

ひとつの企業あるいは組織が、3つのステークホルダーのうち2つ以上に該当する場合があります。

― 規格はステークホルダーによって違いますか。

SZ Lin:はい。違います。まず工場・施設の所有者向けの規格はIACS(産業自動制御システム)のセキュリティプログラムの要件を規定したIEC62443-2-1になります。IEC62443-2-1は、工場・施設の所有者がOT環境のニーズに合わせて効率的なサイバーセキュリティの管理システムを構築するのを支援します。

サービスプロバイダーに対しては2つの規格があります。ひとつはサービスプロバイダー向けにセキュリティプログラムの要件を規定したIEC62443-2-4で、システムインテグレーションや保守サービスなどサービスプロバイダーが提供するサービスのセキュリティを確保できるようにします。もうひとつはシステムのセキュリティの要件を規定したIEC62443-3-3で、サービスプロバイダーが提供する、あるいは保守を行うシステムが求められるセキュリティレベルに確実に到達できるようにするうえで非常に重要な規格です。

そして、製品のサプライヤーに対しても2つの規格があります。ひとつはセキュア製品開発ライフサイクルの要件を規定したIEC62443-4-1があり、製品の開発プロセスが適切なセキュリティ対策を確実に盛り込むうえで非常に重要な規格です。もうひとつはIACSのコンポーネント向けの技術的なセキュリティの要件を規定したIEC62443-4-2で、サプライヤーが製造する製品が一定のセキュリティの基準を確実に満たすことができるようにします。

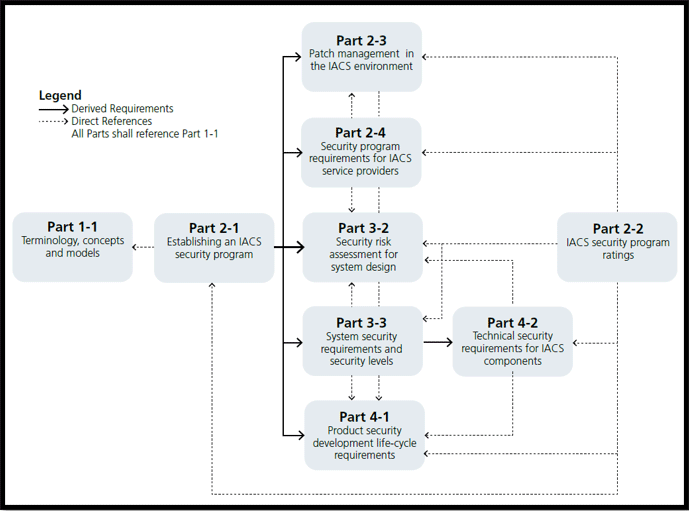

IEC62443の規格は3つのステークホルダーのそれぞれのニーズと役割に特化してセグメント化されていますが、下記図に示されているとおり、こうしたセグメントが相互に関連していることに留意することが重要です。

ISA/IEC 62443 階層ビュー

出典:Quick Start Guide: An Overview of ISA/IEC 62443 Standards Security of Industrial Automation and Control Systems, ISAGCA

― IEC62443への取り組みは、工場・施設の所有者にとっても自社の所有する工場や施設のOTセキュリティを担保する対策になるということですね。

SZ Lin:全くその通りです。OTは工場や施設が稼働するための原動力です。所有者は事業を継続するため自社の工場や施設が適切に安定して稼働できるよう、工場や施設をサイバー攻撃から守る必要があり、その観点で工場・施設のOTセキュリティは、ITセキュリティ同様極めて重要で、対策をBCP(事業継続計画)に盛り込むことが求められます。

OTは産業および製造プロセスの機能において中心的役割を担っており、工場・施設の稼働や安定性に直接影響を与えるOTシステムのセキュリティを確保することは、工場・施設の所有者にとって必要不可欠です。OTシステムがサイバー攻撃に遭えば、工場・施設の稼働が中断し、生産停止に追い込まれたり、事業の継続性にも影響が生じかねません。

工場・設備の所有者は、産業自動制御システムのセキュリティの確保に特化した、構造化されたフレームワークとセキュリティの要件一式を提供するIEC62443の導入により、OT環境に対するサイバーセキュリティの体制を強化し、サイバー攻撃の脅威からの保護と安定稼働を実現できます。さらにOTセキュリティの対策をBCP(事業継続計画)に盛り込むことで、インシデント発生時も稼働への影響を最小限に抑えることができ、リカバリーのプロセスも効率的になります。

― ありがとうございました。次回第3回目はMaturity levelとSecurity level、リスクアセスメントと脅威分析、3つのステークホルダーの観点、SBOMなどIEC62443のポイントについて特集します。

今後のラインアップ

本インタビュー連載は次回以降以下のラインナップでお届けする予定です。

(予告なく変更することがあります)

- 第3回

IEC62443のポイント

1)Maturity levelとSecurity level

2)リスクアセスメントと脅威分析

3)3つの観点: 工場・施設の所有者、サービスプロバイダー(システムインテグレーター、システムメンテナンス事業者)、製品のサプライヤー

4)SBOM - 第4回

IEC62443導入を成功させるには?

1)IEC62443導入のコツ

2)OTのセキュリティはどこから始める?

3)IEC EE認証 VS ISA Secure認証

【関連記事】

[開催報告]ウェビナー「IEC62443で始める産業サイバーセキュリティ」を開催しました

第1回 各国の産業製品向けサイバーセキュリティの法規とIEC62443

【ビューローベリタスのサービス】